Capítulo 19. Tripwire

El software de aseguramiento de integridad de los datos Tripwire, monitorea la consistencia de archivos y directorios de sistema críticos identificando todos los cambios hechos a ellos. Esto lo hace mediante un método automatizado de verificación que se ejecuta a intervalos regulares. Si Tripwire detecta que uno de los archivos monitoreados ha sido cambiado, lo notifica al administrador del sistema vía email. Debido a que Tripwire puede fácilmente identificar los archivos que son modificados, agregados o eliminados, se agiliza el proceso de recuperación luego de una entrada forzada pues mantiene el número de archivos que deben ser restaurados a un mínimo. Estas habilidades hacen de Tripwire una herramienta excelente para los administradores de sistemas que requieren tanto de facilidades para detección de intrusos como de control de daños para sus servidores.

Tripwire compara los archivos y directorios con una base de datos de la ubicación de archivos, las fechas en que han sido modificados y otros datos. Tripwire genera la base tomando una instantánea. Esta base de datos contiene fundamentos — los cuales son instantáneas de archivos y directorios específicos en momentos particulares. Los contenidos de la base de datos de fundamentos deberían ser generados antes de que el sistema esté en riesgo, esto es antes de que se conecte a la red. Después de crear la base de datos de fundamentos, Tripwire compara la base de datos actual con la base de datos de fundamentos e informa de cualquier modificación, adición o eliminación.

Aunque es una herramienta muy valiosa para revisar el estado de seguridad de su sistema Red Hat Linux, Tripwire no está soportada por Red Hat, Inc.. Si necesita más información sobre Tripwire, un buen lugar para comenzar es el sitio web del proyecto localizado en http://www.tripwire.org.

19.1. Cómo utilizar Tripwire

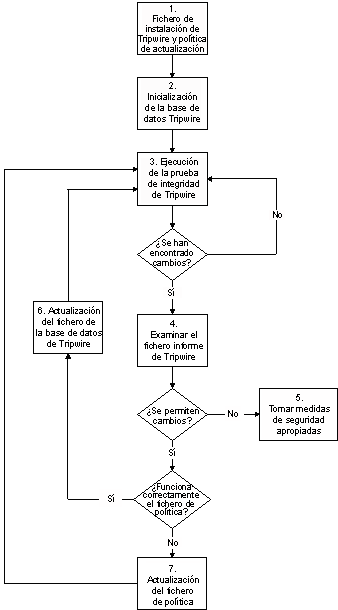

El siguiente diagrama de flujo ilustra cómo funciona Tripwire:

A continuación se describe en más detalles los bloques enumerados en Figura 19-1.

- 1. Instale Tripwire y personalice el archivo de políticas.

Instale el paquete RPM Tripwire (vea Sección 19.2). Luego, personalice los archivos de configuración de ejemplo y de políticas (/etc/tripwire/twcfg.txt y /etc/tripwire/twpol.txt respectivamente), y ejecute el script de configuración, /etc/tripwire/twinstall.sh. Para más información, vea Sección 19.3.

- 2. Inicialice la base de datos Tripwire.

Construya una base de datos de archivos de sistema críticos para monitorear basado en los contenidos de la nueva política de configuración Tripwire, /etc/tripwire/tw.pol. Para más información, consulte Sección 19.4.

- 3. Ejecute una verificación de integridad Tripwire.

Compare la nueva base de datos Tripwire con los archivos de sistema actuales, buscando por archivos faltantes o alterados. Para más información, vea Sección 19.5.

- 4. Examine el archivo de informe Tripwire.

Vea el informe de Tripwire usando /usr/sbin/twprint para observar las violaciones de archivos. Para más información, vea Sección 19.6.1.

- 5. Si ocurren violaciones de integridad, tome las medidas de seguridad apropiadas.

Si archivos monitoreados han sido alterados de forma inadecuada, puede bien sea reemplazar los archivos originales a partir de las copias de respaldo, reinstalar el programa o reinstalar completamente el sistema operativo.

- 6. Si las alteraciones de archivos son válidas, verifique y actualice el archivo de la base de datos Tripwire.

Si los cambios hechos a los archivos monitoreados son intencionales, modifique el archivo de la base de datos Tripwire para ignorar aquellos cambios en los informes siguientes. Para más información, vea Sección 19.7.

- 7. Si el archivo de políticas falla en la verificación, actualícelo.

Para cambiar la lista de archivos que Tripwire monitorea o como maneja las violaciones de integridad, actualice el archivo de políticas provisto (/etc/tripwire/twpol.txt), regenere una copia firmada (/etc/tripwire/tw.pol), y actualice la base de datos Tripwire. Para más información, consulte Sección 19.8.

Refiérase a las secciones apropiadas dentro de este capítulo para más instrucciones detalladas en cada paso.