第 19章Tripwire

Tripwireのデータ保全性保証ソフトウェアを使用すると、重要なシステムファイルとディレクトリに対する変更をすべて検出することで、それらの信頼性を確認することができます。Tripwireは、自動化された定期的な検証手段を通してこれを達成します。Tripwireは検査したファイルが変更されたことを感知した場合、電子メールを介してシステム管理者に通達します。Tripwireは、追加、変更、又は削除されたファイルを積極的に識別出来ますので、復元の必要があるファイルの数を最低限に保ち、侵略からの回復時間を短縮します。これらの機能により、サーバへの侵入検知と損害評価を求めるシステム管理者にとっては、Tripwireは素晴らしいツールとなります。

Tripwireは、ファイル位置のデータベース、変更日時、その他のデータに照らしてファイルやディレクトリを比較することにより機能します。データベースは、特定の時点に指定されたファイルとディレクトリを取ったスナップショット — 基準(ベースライン)を含んでいます。基準データベースの内容は、システムが侵入されうる状態になる前(ネットワークに接続する前)に生成する必要があります。基準データベースが作成されると、Tripwireは現在のシステムをこれと比較し、変更、追加、削除のいずれかがあれば報告します。

Tripwireは、Red Hat Linuxの安全な状態を監査する為の貴重なツールではありますが、Tripwireは Red Hat, Inc.でサポートされません。Tripwireに関しての詳細情報が必要な場合は、このプロジェクトのサイトhttp://www.tripwire.orgを参照して下さい。

19.1. Tripwireの使用方法

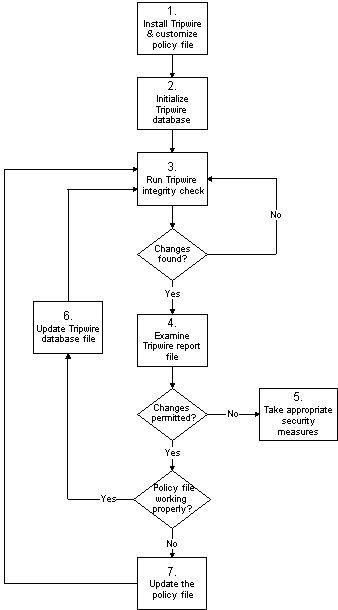

次のフローチャートは、Tripwireがどのように動作するかを示しています:

図19-1で示してある番号付のブロックを もう少し詳しく説明します。

- 1. Tripwireをインストールしてポリシーファイルをカスタマイズする。

Tripwire RPMをインストールします。 (項19.2を参照)。 次に、サンプルの設定ファイル(/etc/tripwire/twcfg.txt)とポリシーファイル(/etc/tripwire/twpol.txt)をカスタマイズし、設定スクリプト(/etc/tripwire/twinstall.sh)を実行します。詳細は項19.3を参照してください。

- 2. Tripwireデータベースを初期化する。

新規の、署名済みTripwireポリシーファイル(/etc/tripwire/tw.pol)に基づき、監視する重要なシステムファイルのデータベースを構築します。詳細は項19.4を参照してください。

- 3. Tripwire保全性チェックを実行する。

新しく作成されたTripwireデータベースと実際のシステムファイルを比較し、不足しているファイルや変更されたファイルを検索します。詳細は項19.5を参照してください。

- 4. Tripwireレポートファイルを検証する。

/usr/sbin/twprintでTripwireレポートを表示して 保全性違反を調べます。詳細は項19.6.1を 参照して下さい。

- 5. 無許可の保全性違反が発生した場合、適切なセキュリティ対策を実施する。

監視中のファイルが不正に変更されている場合は、バックアップからオリジナルと差し替えるか、プログラムを再インストール、又はオペレーティングシステムを完全に再インストールします。

- 6. ファイルの変更が有効である場合、Tripwireデータベースファイルを検査して更新する。

監視するファイルへの変更が意図的である場合、Tripwireデータベースを編集して結果レポート内のこれらの 変更を無視します。詳細は項19.7を御覧下さい。

- 7. ポリシーファイルが検証に失敗する場合、Tripwireポリシーファイルを更新する。

Tripwireで監視するファイルの一覧や保全性違反の取り扱い方法を変更するには、用意してあるポリシーファイル (/etc/tripwire/twpol.txt)を更新して、署名済みのコピー (/etc/tripwire/tw.pol)、 を再生成し、Tripwireデータベースを更新します。詳細は項19.8を参照してください。

それぞれの手順の詳しい説明は、この章の該当するセクションを参照してください。