Chapitre 13. Configuration de base du pare-feu

Tout comme un pare-feu évite qu'un incendie ne se propage dans un bâtiment, un pare-feu d'ordinateur empêche que les virus ne se diffusent à l'intérieur du système et évite que des utilisateurs non-autorisés n'accèdent à votre ordinateur. Un pare-feu se trouve entre l'ordinateur et le réseau. Il détermine les services de votre ordinateur auxquels les utilisateurs à distance sur le réseau peuvent accéder. Un pare-feu bien configuré peut augmenter sensiblement la sécurité de votre système. Nous vous conseillons vivement de configurer un pare-feu pour tous les systèmes Red Hat Linux connectés à l'Internet.

13.1. Outil de configuration du niveau de sécurité

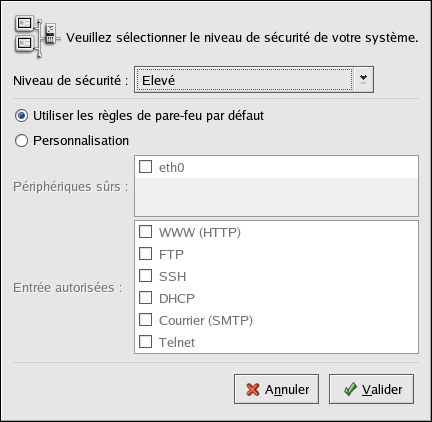

Dans l'écran Configuration du pare-feu de Red Hat Linux, vous pouvez choisir entre un niveau de sécurité élevé, moyen ou inexistant (aucun) et autoriser des périphériques, des services entrants et des ports spécifiques.

Après l'installation, vous pouvez changer le niveau de sécurité de votre système en utilisant l'Outil de configuration du niveau de sécurité. Si vous préférez une application avec assistant, veuillez vous reporter à la Section 13.2.

Pour démarrer l'application, appuyez sur le bouton Menu principal (dans le Tableau de bord) => Outils de système => Niveau de sécurité ou tapez la commande redhat-config-securitylevel à une invite du shell (dans un terminal XTerm ou GNOME, par exemple).

Choisissez le niveau de sécurité souhaité dans le menu déroulant.

- Élevé

Si vous choisissez Élevé (High), votre système refusera les connexions (hors paramètres par défaut) que vous n'avez pas explicitement définies. Par défaut, seules les connexions suivantes sont autorisées:

réponses DNS

DHCP — afin que toute interface réseau utilisant DHCP puisse être configurée correctement

Si vous choisissez Élevé, votre pare-feu n'autorisera pas:

Le FTP mode actif (le FTP mode passif, utilisé par défaut par la plupart des clients, devrait fonctionner)

Les transferts de fichiers DCC IRC

RealAudio™

Clients système X Window à distance

Si vous connectez votre système à l'Internet, mais ne prévoyez pas d'exécuter un serveur, il s'agit de l'option la plus sûre. Si des services complémentaires sont nécessaires, vous pouvez choisir Personnaliser pour autoriser des services spécifiques (pare-feu).

Remarque Si vous sélectionnez un pare-feu moyen ou élevé, les méthodes d'authentification de réseau (NIS et LDAP) ne fonctionneront pas.

- Moyen

Si vous choisissez Moyen (Medium), votre pare-feu n'autorisera pas les ordinateurs distants à accéder à certaines ressources de votre système. Par défaut, l'accès aux ressources suivantes est interdit:

Ports inférieurs à 1023 — les ports réservés standard, utilisés par la plupart des services, comme FTP, SSH, telnet, HTTP et NIS.

Le port de serveur NFS (2049) — NFS est désactivé pour les serveurs distants et les clients locaux.

L'affichage X Window local pour les clients X à distance.

Le port du serveur X Font (par défaut, xfs n'attend pas les requêtes sur le réseau; l'application est désactivée dans le serveur Font).

Si vous voulez autoriser des ressources telles que RealAudio™ tout en bloquant l'accès aux services normaux, choisissez Moyen. Sélectionnez Personnaliser pour autoriser des services spécifiques (pare-feu).

Remarque Si vous sélectionnez un pare-feu moyen ou élevé, les méthodes d'authentification de réseau (NIS et LDAP) ne fonctionneront pas.

- Pas de pare-feu

Cette option (None) permet un accès complet à votre système, sans vérification de sécurité. La vérification de sécurité est la désactivation de l'accès à certains services. Ne sélectionnez cette option que si vous utilisez un réseau sûr (pas l'Internet) ou si vous prévoyez de réaliser une configuration de pare-feu plus avancée par la suite.

Choisissez Personnaliser pour ajouter des périphériques sécurisés ou pour autoriser des services entrants complémentaires.

- Périphériques sûrs

Si vous sélectionnez des périphériques sûrs (Périphériques sûrs), tout le trafic à partir de ces périphériques a accès à votre système, et ces périphériques sont exclus des règles de pare-feu. Par exemple, si vous exécutez un réseau local, mais que vous êtes connecté à l'Internet par le biais d'une connexion commutée PPP, vous pouvez cocher eth0, et tout le trafic provenant de votre réseau local sera autorisé. Si vous sélectionnez eth0 comme périphérique sûr, cela signifie que tout le trafic sur l'Ethernet est autorisé, mais que l'interface ppp0 est toujours protégée par le pare-feu. Si vous souhaitez restreindre le trafic sur une interface, ne la cochez pas.

Nous vous déconseillons de configurer comme Périphériques sûrs, des périphériques connectés à des réseaux publics, comme l'Internet.

- Autoriser l'entrée

Si vous activez ces options, les services spécifiés seront autorisés à traverser le pare-feu. Remarque: lors de l'installation d'un poste de travail, la majorité de ces services n'est pas installée sur le système.

- DHCP

Si vous autorisez les requêtes et réponses DHCP entrantes, vous autorisez toutes les interfaces réseau utilisant DHCP à déterminer leur adresse IP. DHCP est normalement activé. Si ce n'est pas le cas, votre ordinateur ne peut pas obtenir d'adresse IP.

- SSH

Secure SHell (SSH) est un ensemble d'outils vous permettant de vous connecter sur un ordinateur à distance et d'y exécuter des commandes. Si vous voulez utiliser les outils SSH pour accéder à votre machine à travers un pare-feu, activez cette option. Le paquetage openssh-server doit être installé si vous voulez accéder à votre machine à distance, à l'aide des outils SSH.

- Telnet

Telnet est un protocole permettant de se connecter à des ordinateurs à distance. Les communications Telnet ne sont pas cryptées et ne sont donc pas sécurisées. Nous vous déconseillons d'autoriser l'accès Telnet entrant. Si vous souhaitez toutefois autoriser l'accès Telnet entrant, vous allez devoir installer le pack telnet-server.

- WWW (HTTP)

Le protocole HTTP est utilisé par Apache (et d'autres serveurs Web) pour servir des pages Web. Si vous prévoyez de rendre votre serveur Web accessible au public, activez cette option. Cette option n'est pas requise pour l'affichage local de pages ou pour le développement de pages Web. Vous devrez installer le paquetage apache si vous voulez servir des pages Web.

Le fait d'activer WWW (HTTP) n'ouvrira pas de port pour HTTPS. Pour activer HTTPS, spécifiez-le dans le champ Autres ports.

- Courrier (SMTP)

Si vous voulez autoriser la livraison de messages entrants à travers votre pare-feu, de façon à ce que les hôtes distants puissent se connecter directement à votre machine pour livrer des messages, activez cette option. Vous n'avez pas besoin d'activer cette option si vous récupérez vos messages du serveur de votre ISP par POP3 ou IMAP, ou si vous utilisez un outil tel que fetchmail. Remarque: un serveur SMTP configuré de façon incorrecte peut autoriser les ordinateurs à distance à utiliser votre serveur pour envoyer du spam (ou pourriel).

- FTP

Le protocole FTP est utilisé pour transférer des fichiers entre ordinateurs sur un réseau. Si vous prévoyez de rendre votre serveur FTP accessible au public, activez cette option. Pour que cette option soit utile, vous devez installer le paquetage vsftpd.

Cliquez sur OK pour activer le pare-feu. Après avoir cliqué sur OK, les options sélectionnées sont converties en commandes iptables et écrites dans le fichier /etc/sysconfig/iptables. Le service iptables est également lancé afin que le pare-feu soit activé immédiatement après l'enregistrement des options sélectionnées.

| Avertissement |

|---|---|

Si vous avez un pare-feu déjà configuré ou toute règle de pare-feu dans le fichier /etc/sysconfig/iptables, ce fichier sera effacé lorsque vous sélectionnerez Pas de pare-feu et enregistrerez vos modifications en cliquant sur OK. |

Les options sélectionnées sont enregistrées dans le fichier /etc/sysconfig/redhat-config-securitylevel afin que le paramétrage puisse être utilisé lors de tout démarrage ultérieur. Ne modifiez pas ce fichier manuellement.

Pour activer le service iptables de façon à ce qu'il se lance automatiquement au moment du démarrage, reportez-vous à la Section 13.3 pour de plus amples informations.